Virtual Private Network (VPN) adalah suatu metode untuk mengkoneksikan antar node jaringan dengan cara memanfaatkan koneksi internet (jaringan Publik/WAN) dan menggunakan protokol yang terenkripsi sehingga lebih aman. VPN merupakan salah sau solusi jitu untuk menghubungkan beberapa lokasi yang berjauhan dengan mudah memanfaatkan koneksi internet masing-masing lokasi.

Contoh penerapannya adalah ketika Anda mengelola jaringan untuk beberapa kantor di lokasi yang berbeda dan berjauhan satu sama lainnya. Untuk menghubungkan keseluruhan kantor tersebut menggunakan link fisik tentu akan membutuhkan biaya yang besar. Nah, dengan menggunakan VPN kita bisa membangun sebuah link antar kantor dengan memanfaatkan jaringan inernet, yang sudah ada. Link yang terbentuk dilengkapi dengan enkripsi sehingga meminimalisir kemungkinan data akan diakses oleh orang yang tidak bertanggung jawab.

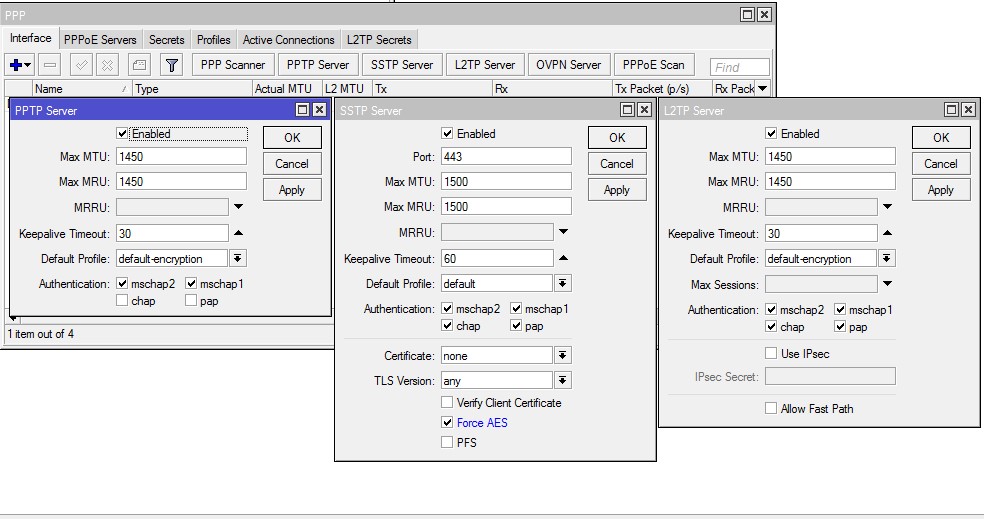

Menu Pada RouterOS Mikrotik untuk Mengaktifkan VPN di Mikrotik

VPN pada Mikrotik support beberapa metode, seperti : PPTP, L2TP, SSTP, dan OpenVPN. Dengan adanya beberapa opsi ini, kita perlu memilih tipe VPN yang cocok unuk jaringan kita. Secara umum semua type tersebut memiliki fungsi yang sama. Yang membedakan adalah authentikasi dan enkripsi yang digunakan.

Pembahasan pengertian VPN, cara kerja VPN, Kelebihan dan kekurangan VPN sudah pernah saya bahas dilink berikut :

Pada tutorial kali ini akan kita bahas satu persatu jenis dan Tipe VPN di Mikrotik :

PPTP (Point to Point Tunnel Protocol)

PPTP merupakan salah satu type VPN yang paling sederhana dalam konfigurasi. Selain itu juga fleksibel. Mayoritas operating system sudah support sebagai PPTP Client, baik operating system pada PC ataupun gadget seperti android. Komunikasi PPTP menggunakan protocol TCP port 1723, dan menggunakan IP Protocol 47/GRE untuk enkapsulasi paket datanya. Pada setting PPTP, kita bisa menentukan network security protocol yang digunakan untuk proses autentikasi PPTP pada Mikrotik, seperti pap, chap, mschap dan mschap2. Kemudian setelah tunnel terbentuk, data yang ditransmisikan akan dienkripsi menggunakan Microsoft. Point-to-Point Encryption (MPPE). Proses enskripsi biasanya akan membuat ukuran header paket yang ditransmisikan akan bertambah. Jika kita monitoring, traffic yang melewati tunnel PPTP akan mengalami Overhead ± 7%.

L2TP (Layer 2 Tunnel Protocol)

L2TP merupakan pengembangan dari PPP ditambah L2F. Network security protocol dan enkripsi yang digunakan untuk autentikasi sama dengan PPTP. Akan tetapi untuk melakukan komunikasi, L2TP menggunakan UDP port 1701. Biasanya unttuk keamanan yang lebih baik, L2TP dikombinasikan dengan IPSec, menjadi L2TP/IPSec. Contohnya untuk operatitng ssem Windows, secara default OS Windows menggunakan L2TP/IPSec. Akan tetapi, konsekuensinya tentu saja konfigurasi yang harus dilakukan tidak se-simple PPTP. Sisi client pun harus sudah support IPSec ketika menerapkan L2TP/IPSec. Dari segi enkripsi, tentu enkripsi pada L2TP/IPSec memiliki tingkat sekuritas lebih tinggi daripada PPTP yang menggunakan MPPE. Traffic yang melewati tunnel L2TP akan mengalami overhead ± 12%.

SSTP (Secure Socket Tunneling Protocol)

Untuk membangun VPN dengan metode SSTP diperlukan sertifikat SSL di masing-masing perangkat, kecuali keduanya menggunakan RouterOS. Komunikasi SSTP menggunakan TCP port 443 (SSL), sama hal nya seperti website yang secure (https). Anda harus memastikan clock sudah sesuai dengan waktu real jika menggunakan certificate. Menyamakan waktu router dengan real time bisa dengan fitur NTP Client. Sayangnya belum semua OS Support VPN dengna metode SSTP. Traffic yang melewati tunnel SSP akan mengalami overhead ± 16%.

OpenVPN

VPN ini Bisa digunakan ketika dibutuhkan keamanan data yang tinggi. Secara default, OpenVPN menggunakan UDP port 1194 dan dibuuhkan certificate pada masing-masing perangkat untuk bisa terkoneksi. Untuk client compatibility, OpenVPN bisa dibangun hampir pada semua Operating System dengan bantuan aplikasi pihak ketiga. OpenVPN menggunakan algoritma sha1 dan md5 untuk proses autentikasi, dan menggunakan beberapa chiper yaitu blowfish128, ae128, aes192 dan aes256. Trafik yang melewati tunnel OpenVPN akan mengalami overhead ± 16%.

Kesimpulan

Perlu diketahui, semakin Anda menginginkan sebuah jaringan yang aman, maka akan semakin kompleks konfigurasi yang perlu diterapkan. Begitu pula dengan pemakaian resource hardware, semakin tinggi enkripsi yang dipakai, pemakaian resource, khususnya cpu juga akan naik.

Jadi kesimpulannya, jika Anda menginginkan VPN dengan kompatibilitas dan dukungan alat client yang bagus, maka PPTP dapat jadi pilihan. Selain itu kompatbilitas nya yang tinggi, PPTP VPN juga lebih mudah dalam konfigurasi Mikrotik nya. Tetapi jika Anda menginginkan sebuah VPN dengan tingkat keamanan yang lebih baik, maka L2TP/IPSec atau OpenVPN lah solusinya.

Pada kebanyakan OS Windows, secara default memakai L2TP/IPSec, sehingga tinggal disesuaikan pada sisi server. jika memang alat anda support dan anda menginginkan keamanan yang tinggi pada jalur VPN Anda, L2TP/IPSec dapat jadi pilihan tepat.

Satu hal yang perlu diperhaikan, pemakaian VPN tidak akan menambah Bandwidth Anda, justru malah bisa mengecilkan bandwidth anda karena ada penambahan pada headernya, tergantung dari besar bandwidth langganan Anda.

Cukup sekian dari saya kurang lebihnya mohon maaf.

Referensi :

No comments:

Post a Comment